Buffer Overflow là gì?

Buffer Overflow (tràn bộ đệm) là lỗi xuất hiện khi một chương trình cố gắng ghi dữ liệu vượt quá kích thước của bộ đệm đã được cấp phát. Khi điều này xảy ra, phần dữ liệu dư thừa sẽ ghi đè lên các vùng nhớ kế cận, bao gồm cả biến khác hoặc dữ liệu điều khiển quan trọng như địa chỉ trả về của hàm.

Tình trạng này thường bắt nguồn từ việc người dùng nhập vào một chuỗi dữ liệu dài hơn khả năng chứa của bộ đệm, dẫn đến lỗi truy cập bộ nhớ, khiến chương trình bị dừng hoặc trở thành mục tiêu để khai thác. Nếu khai thác thành công, hacker có thể chạy mã độc, truy cập trái phép hoặc phá hoại dữ liệu – biến Buffer Overflow thành một trong những lỗ hổng bảo mật nghiêm trọng nhất hiện nay.

Nguyên nhân gây ra lỗi Buffer Overflow

Lỗi này chủ yếu phát sinh do thiếu kiểm tra giới hạn bộ nhớ khi xử lý dữ liệu đầu vào. Các ngôn ngữ như C hoặc C++ không hỗ trợ kiểm tra ranh giới tự động, khiến bộ đệm dễ bị ghi đè nếu lập trình viên không tự kiểm soát.

Nhiều hàm xử lý chuỗi như strcpy(), gets(), scanf(), sprintf() hay strcat() thường không giới hạn kích thước dữ liệu đầu vào, từ đó làm tăng nguy cơ gây tràn bộ đệm nếu sử dụng không cẩn thận.

Sự kết hợp giữa việc thiếu kiểm soát kích thước và sử dụng các hàm nguy hiểm này chính là môi trường lý tưởng để Buffer Overflow xuất hiện và bị hacker lợi dụng.

Cách khai thác lỗi Buffer Overflow

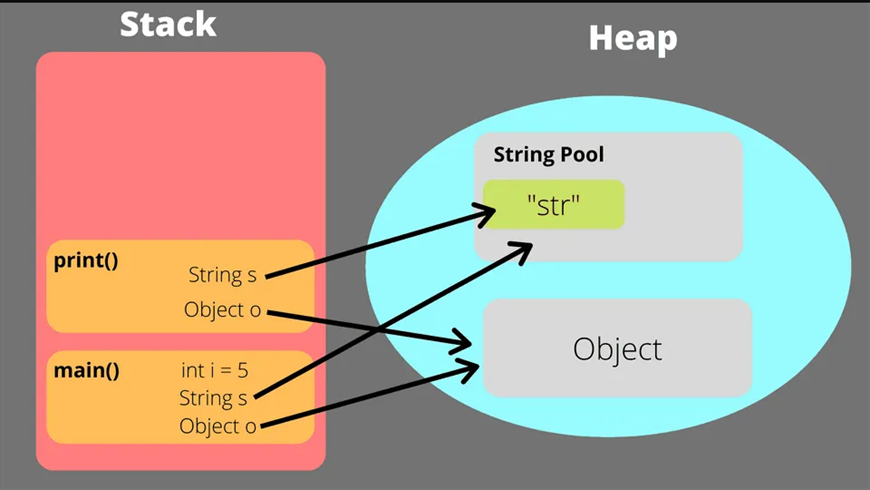

Các cuộc tấn công Buffer Overflow thường được chia theo cách bộ nhớ bị thao túng, trong đó phổ biến nhất là tấn công vào stack và heap – hai vùng bộ nhớ chủ yếu trong quá trình thực thi chương trình.

1. Tấn công vào Stack:

Hacker có thể ghi đè nội dung bộ đệm trên stack, từ đó thay đổi giá trị của các biến hoặc địa chỉ trả về. Một trong các kỹ thuật thông dụng là ghi đè địa chỉ trả về của hàm để khi hàm kết thúc, chương trình sẽ nhảy đến đoạn mã do kẻ tấn công chỉ định.

Ngay cả khi không biết chính xác vị trí của shellcode, hacker vẫn có thể điều hướng luồng thực thi bằng cách sử dụng lệnh nhảy như jmp reg hoặc call reg, nhắm vào các thanh ghi trỏ đến dữ liệu do người dùng kiểm soát.

2. Tấn công vào Heap:

Heap là nơi cấp phát bộ nhớ động trong lúc chạy chương trình. Trong kiểu tấn công này, hacker ghi đè lên các con trỏ hoặc cấu trúc quản lý bộ nhớ trong heap, dẫn đến việc chương trình thực thi hành vi không mong muốn hoặc chạy mã độc. So với stack overflow, khai thác heap thường phức tạp hơn, nhưng cũng khó bị phát hiện và vượt qua nhiều lớp bảo vệ hiện đại.

3. Các hình thức khai thác khác:

Bên cạnh stack và heap, các lỗ hổng trong phần mềm – đặc biệt là các chương trình viết bằng C – cũng dễ bị khai thác nếu không kiểm tra dữ liệu đầu vào cẩn thận. Các trường dữ liệu như username, password trên form web không được kiểm soát đúng mức cũng có thể bị lợi dụng để chèn mã độc hoặc vượt quyền.

Các kiểu lỗi Buffer Overflow phổ biến

Buffer Overflow có nhiều biến thể khác nhau, khai thác các điểm yếu cụ thể trong cách quản lý bộ nhớ của chương trình:

-

Stack-based Buffer Overflow: Dữ liệu vượt quá giới hạn bộ đệm trên stack, ghi đè lên biến cục bộ hoặc địa chỉ trả về để điều khiển luồng thực thi.

-

Heap-based Buffer Overflow: Nhắm vào bộ nhớ động, cho phép ghi đè cấu trúc dữ liệu nội bộ để thực thi mã độc.

-

Format String Vulnerability: Lỗi chuỗi định dạng khi các hàm như printf() xử lý đầu vào không kiểm tra định dạng, từ đó bị lợi dụng để đọc hoặc ghi dữ liệu trái phép.

-

Integer Overflow: Khi giá trị số nguyên vượt quá giới hạn lưu trữ, tính toán kích thước bộ đệm sai, gây ra tràn bộ nhớ.

-

Instruction Overflow: Lỗi ghi đè lên vùng chứa chỉ thị thực thi của chương trình, có thể dẫn đến thực thi mã không mong muốn.

-

Return-to-libc Attack: Một kỹ thuật thay vì chèn mã độc mới, sử dụng hàm sẵn có trong thư viện hệ thống (như system()) để tấn công.

-

Return-Oriented Programming (ROP): Hacker sử dụng các đoạn mã nhỏ (gadgets) sẵn có trong chương trình để thực thi chuỗi lệnh mà không cần thêm mã độc mới, qua mặt các cơ chế bảo vệ như NX bit.

Phát hiện lỗi Buffer Overflow

Một trong những cách hiệu quả nhất để phát hiện lỗi tràn bộ đệm là sử dụng công nghệ phân tích từ trình biên dịch. Trình biên dịch có thể nhận biết thông tin kích thước từ khai báo biến, kiểu dữ liệu và các lệnh gọi hàm, từ đó phát hiện các tình huống nguy hiểm.

Ví dụ, nếu một bộ đệm chỉ có 10 byte nhưng chương trình lại cố gắng sao chép 50 byte dữ liệu vào đó, thì đây chính là dấu hiệu rõ ràng của Buffer Overflow. Việc phân tích liên hàm (interprocedural analysis) sẽ giúp trình biên dịch phát hiện mối liên hệ giữa các hàm, xác định vị trí và cách thức dữ liệu bị ghi đè.

Các biện pháp ngăn chặn Buffer Overflow

Để phòng tránh hiệu quả lỗi Buffer Overflow, cần áp dụng nhiều kỹ thuật kết hợp:

1. Kiểm tra và xác thực dữ liệu đầu vào:

-

Luôn giới hạn độ dài chuỗi nhập.

-

Kiểm tra định dạng, loại bỏ ký tự lạ.

-

Sử dụng bộ lọc để ngăn mã độc chèn vào.

-

Chuẩn hóa dữ liệu đầu vào (ví dụ: chuyển về chữ thường).

2. Dùng các hàm an toàn:

Thay vì strcpy() hay sprintf(), hãy sử dụng:

strncpy(dest, src, sizeof(dest) - 1);

snprintf(buffer, sizeof(buffer), "%s", input);

Giúp đảm bảo dữ liệu không vượt quá bộ đệm.

3. Bảo vệ stack:

-

Canary Values: Chèn giá trị đặc biệt để phát hiện nếu bị ghi đè.

-

Stack Smashing Protector: Tự động kiểm tra khi hàm kết thúc.

-

Tách biệt stack: Một số ngôn ngữ chia vùng dữ liệu và vùng điều khiển riêng biệt.

4. Bảo vệ không gian thực thi:

-

DEP (Data Execution Prevention): Không cho thực thi code trong vùng dữ liệu.

-

NX/XD Bit: CPU đánh dấu vùng nhớ chỉ đọc/ghi, không cho chạy code.

-

ASLR: Ngẫu nhiên hóa vị trí các vùng nhớ để tăng độ khó khi tấn công.

5. Chọn ngôn ngữ phù hợp:

-

Ngôn ngữ như Python, Java quản lý bộ nhớ tự động, giảm nguy cơ overflow.

-

C/C++ cần lập trình viên kiểm soát chặt chẽ con trỏ và bộ nhớ.

-

Cyclone hoặc Rust cung cấp các công cụ an toàn hơn để quản lý bộ nhớ.

6. Dùng thư viện an toàn:

Một số thư viện hỗ trợ quản lý chuỗi và bộ đệm an toàn hơn:

-

The Better String Library.

-

Arri Buffer API.

-

Vstr.

7. Kiểm tra mã nguồn:

-

Rà soát định kỳ, review code.

-

Dùng công cụ phân tích tĩnh (static analysis) để tìm lỗi.

8. Kiểm tra sâu gói tin mạng:

Deep Packet Inspection có thể nhận biết các gói chứa mã tấn công hoặc payload thường gặp. Tuy nhiên, phương pháp này hiệu quả nhất với các mẫu tấn công đã biết trước.