Những điểm chính

OWASP là gì?

OWASP (viết tắt của Open Web Application Security Project) là một tổ chức phi lợi nhuận quốc tế hoạt động với mục tiêu cải thiện mức độ an toàn cho các hệ thống và dịch vụ web. Điểm đặc biệt của OWASP là tổ chức này hoạt động dựa trên tinh thần cộng đồng, nơi các chuyên gia bảo mật và lập trình viên trên toàn thế giới cùng đóng góp, chia sẻ kiến thức, kinh nghiệm và công cụ bảo mật miễn phí.

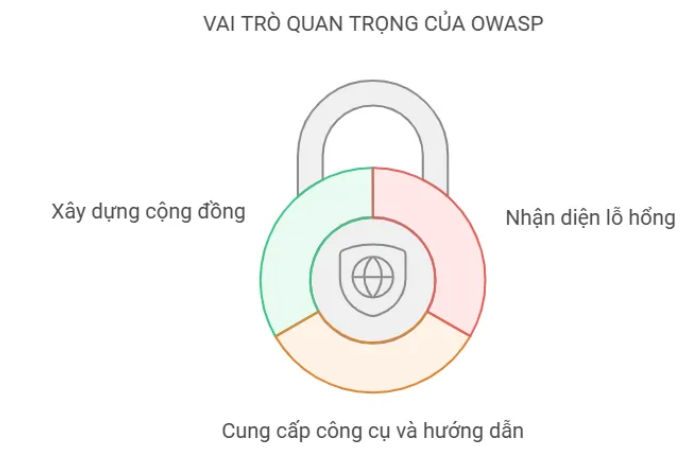

Vai trò của OWASP trong bảo mật hệ thống

OWASP đóng vai trò then chốt trong lĩnh vực bảo mật web – yếu tố mà bất kỳ doanh nghiệp nào cũng coi là ưu tiên hàng đầu. Một hệ thống thiếu bảo mật có thể khiến thông tin cá nhân hoặc dữ liệu doanh nghiệp trở thành mục tiêu cho các cuộc tấn công mạng.

Các nhiệm vụ chính của OWASP bao gồm:

-

Xây dựng cộng đồng chuyên môn: OWASP duy trì một cộng đồng toàn cầu gồm các chuyên gia và nhà phát triển có trình độ cao, nơi mọi người có thể chia sẻ kiến thức, kinh nghiệm và cập nhật xu hướng bảo mật mới nhất.

Các dự án nổi bật của OWASP

Tất cả các dự án của OWASP đều hướng đến việc giúp các lập trình viên, chuyên gia bảo mật và doanh nghiệp nâng cao nhận thức cũng như năng lực trong việc bảo vệ hệ thống web. Một số dự án tiêu biểu có thể kể đến như:

OWASP Top 10 là gì?

OWASP Top 10 là bản báo cáo định kỳ liệt kê 10 rủi ro bảo mật nghiêm trọng và phổ biến nhất trên ứng dụng web. Báo cáo này được biên soạn bởi các chuyên gia bảo mật trên toàn cầu nhằm cung cấp khuyến nghị và hướng dẫn khắc phục hiệu quả.

|

Rủi ro bảo mật |

Giải thích |

|

Injection |

Xảy ra khi dữ liệu đầu vào không an toàn được gửi đến trình thông dịch (interpreter), chẳng hạn như trong biểu mẫu web, gây ra các cuộc tấn công như SQL Injection. Giải pháp: xác thực đầu vào người dùng trước khi xử lý. |

|

Broken Authentication |

Lỗi trong cơ chế đăng nhập cho phép kẻ tấn công chiếm quyền tài khoản. Cách khắc phục: dùng xác thực hai yếu tố (2FA) và giới hạn số lần đăng nhập sai. |

|

Sensitive Data Exposure |

Dữ liệu nhạy cảm như mật khẩu hoặc thông tin tài chính không được mã hóa đúng cách, dễ bị đánh cắp. Cần mã hóa toàn bộ dữ liệu và vô hiệu hóa bộ nhớ đệm (cache). |

|

XML External Entities (XXE) |

Kẻ tấn công lợi dụng việc phân tích cú pháp XML để truy cập dữ liệu nội bộ. Giải pháp: dùng định dạng JSON thay thế hoặc vô hiệu hóa thực thể bên ngoài trong XML parser. |

|

Broken Access Control |

Lỗ hổng phân quyền cho phép người dùng truy cập trái phép vào khu vực quản trị. Cần sử dụng token xác thực và quản lý quyền truy cập chặt chẽ. |

|

Security Misconfiguration |

Xảy ra khi hệ thống sử dụng cấu hình mặc định hoặc không được thiết lập an toàn. Giải pháp: loại bỏ chức năng dư thừa, cập nhật thường xuyên và kiểm soát cấu hình bảo mật. |

|

Cross-Site Scripting (XSS) |

Khi người dùng chèn mã độc (JavaScript) vào URL hoặc biểu mẫu, khiến mã chạy trên trình duyệt của người khác. Cần lọc và xác thực dữ liệu đầu vào, đồng thời sử dụng các framework an toàn như ReactJS hoặc Ruby. |

|

Insecure Deserialization |

Lỗi xảy ra trong quá trình xử lý dữ liệu tuần tự hóa (serialization/deserialization), có thể bị lợi dụng để thực thi mã độc. |

|

Using Components with Known Vulnerabilities |

Việc sử dụng thư viện hoặc framework có lỗ hổng đã biết khiến hệ thống dễ bị tấn công. Giải pháp: thường xuyên cập nhật bản vá và chỉ dùng nguồn đáng tin cậy. |

|

Insufficient Logging & Monitoring |

Thiếu ghi log và giám sát khiến lỗ hổng tồn tại lâu (trung bình 200 ngày) trước khi được phát hiện. OWASP khuyến nghị thiết lập hệ thống log và cảnh báo sớm để phát hiện kịp thời. |