Những điểm chính

-

Tầm quan trọng: Giúp phát hiện sớm mối đe dọa, bảo vệ dữ liệu, hỗ trợ điều tra sự cố, tối ưu hệ thống bảo mật và tuân thủ tiêu chuẩn quốc tế.

IDS là gì?

IDS (Intrusion Detection System) – Hệ thống phát hiện xâm nhập – là công cụ giám sát mạng hoặc máy chủ để nhận diện hành vi bất thường hoặc trái phép. Khi phát hiện dấu hiệu nghi ngờ, IDS sẽ gửi cảnh báo cho quản trị viên để kịp thời xử lý và bảo vệ dữ liệu.

Điểm khác biệt lớn nhất là IDS chỉ phát hiện và cảnh báo, không tự động ngăn chặn tấn công như IPS hoặc Firewall.

Chức năng chính của IDS

Các loại IDS phổ biến

1. Network IDS (NIDS)

Giám sát toàn bộ lưu lượng mạng tại các điểm trọng yếu (như gateway, switch chính). NIDS giúp phát hiện các cuộc tấn công hoặc lưu lượng lạ đến từ bên ngoài hoặc nội bộ.

2. Node Network IDS

Được cài ở các node hoặc phân đoạn mạng nhỏ, giúp theo dõi chi tiết hơn từng khu vực hoặc điểm truy cập cụ thể – phù hợp với hệ thống lớn, chia nhiều vùng mạng.

3. Host IDS (HIDS)

Cài trực tiếp trên máy chủ hoặc thiết bị đầu cuối. HIDS theo dõi file, registry, ứng dụng, kết nối mạng để phát hiện phần mềm độc hại hoặc hành vi bất thường trên từng thiết bị.

IDS hoạt động như thế nào?

IDS phân tích dữ liệu mạng (với NIDS) hoặc log hệ thống (với HIDS) theo hai phương pháp:

Dữ liệu cảnh báo được gửi đến quản trị viên hoặc hệ thống SIEM (Security Information and Event Management) để phân tích sâu hơn.

Một thách thức phổ biến là cảnh báo giả (False Positive) – IDS có thể báo nhầm hành vi hợp lệ là nguy hiểm.

Tầm quan trọng của IDS

IDS là “hàng rào cảnh báo sớm” trong hệ thống bảo mật, giúp tổ chức phát hiện nguy cơ trước khi sự cố xảy ra.

Ưu và nhược điểm của IDS

Ưu điểm

Nhược điểm

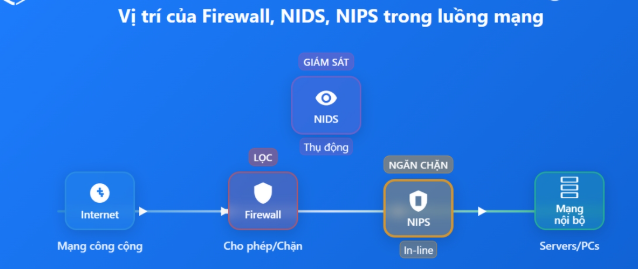

So sánh IDS, IPS và Firewall

|

Tiêu chí |

IDS |

IPS |

Tường lửa (Firewall) |

|

Chức năng |

Phát hiện và cảnh báo hành vi xâm nhập |

Phát hiện & tự động ngăn chặn |

Lọc luồng dữ liệu theo quy tắc |

|

Hoạt động |

Giám sát và gửi cảnh báo khi có truy cập lạ |

Ngăn chặn hoặc chặn kết nối nghi ngờ |

Kiểm tra IP, cổng, giao thức trước khi cho qua |

|

Mục tiêu |

Cảnh báo sớm khi có hành vi bất thường |

Ngăn chặn mối đe dọa trước khi gây hại |

Kiểm soát truy cập mạng từ ngoài vào trong |

Cách triển khai IDS cho doanh nghiệp

1. Xác định vị trí cài đặt

2. Chọn loại IDS phù hợp

3. Lựa chọn giải pháp triển khai

4. Tinh chỉnh thiết lập IDS

5. Xây dựng quy trình phản ứng nhanh